Главная » Бесплатные рефераты » Бесплатные рефераты по информатике »

Защита информации

Тема: Защита информации

Раздел: Бесплатные рефераты по информатике

Тип: Контрольная работа | Размер: 26.96K | Скачано: 364 | Добавлен 13.05.15 в 11:40 | Рейтинг: +3 | Еще Контрольные работы

Содержание.

Введение 3

1. Информационная безопасность 5

1.1. Понятия защиты информации 5

1.2. Виды угроз, средства и методы защиты от них 7

2. Защита информации в автоматизированных системах обработки данных.10

Заключение 13

Список использованной литературы 14

Введение.

Распространённость средств электронной вычислительной техники, усложнение шифровальных технологий, необходимость защиты не только военной и государственной тайны, но и финансовой, промышленной, коммерческой, расширяющиеся возможности несанкционированных действий над информацией, всё это, говорит о том, что защита информации в современных условиях становится наиболее сложным вопросом.

Именно поэтому защита автоматизированных систем должна обеспечиваться на всех этапах технической обработки информации, а также на всех режимах функционирования, и при проведении ремонтных и регламентных работ.

В мире известно множество различных средств защиты информации в автоматизированных системах, которые включают в себя безопасность и целостность данных.

Защита информации в автоматизированных системах обработки данных должна предусматривать проверку результативности средств защиты от несанкционированного доступа. Такая проверка должна быть или периодической, или ужесточаться по мере необходимости.

Наряду с этим, большое распространение получили средства и методы несанкционированного, тайного добывания информации. Также нужно не забывать о том, что естественные каналы утечки информации формируются самопроизвольно, а искусственных образуются умышленно, с применением активных методов приобретения информации. К таким способам относятся: незаконное подключение к каналам, проводам и линиям связи, высокочастотное навязывание и облучение, установка в технических средствах и помещениях микрофонов и телефонных закладных устройств, а также несанкционированный доступ к информации, обрабатываемой в автоматизированных системах и т.п.

Исходя из этого, особую роль в защите информации получают мероприятия по созданию комплексной защиты. Наряду с этим, вопросов по защите информации масса, а их решение зависит от различных факторов.

Проблема защиты информации и обеспечения конфиденциальности приобретает актуальность, поэтому для достижения поставленной цели надо решить установленный спектр задач:

- рассмотреть понятие защиты информации;

- раскрыть понятие угроз, их виды, средства и методы защиты от них;

- рассмотреть систему автоматизированной обработки данных;

- изучить проблемы защиты информации в автоматизированных системах.

Предметом контрольной работы станет защита информации, а объектом непосредственно – автоматизированные системы обработки данных.

1. Информационная безопасность.

1.1. Понятия защиты информации.

Последние информационные технологии создают довольно таки уязвимое общество. Всё новые открытия создают и новые проблемы, которые необходимо будет решать.

Информатизация порождает такие отрицательные последствия как, компьютерные преступления, организованные на возможности несанкционированного и неправомерного доступа к информации. Это различные «логические бомбы», компьютерные вирусы, программы, распространение порнографии и шпионаж.

Угроза безопасности информации - это события или действия, которые возможно приведут к искажению, несанкционированному использованию или разрушению информационных ресурсов, а также программных и аппаратных средств.

Природа влияний может быть весьма разной, например, стихийные бедствия, выход из строя составляющих компонентов, проникновение злоумышленника, ошибки персонала.

Под понятием информационной безопасности имеется в виду, безопасность работы компьютера, защиту информации от модификаций неуполномоченными лицами, защита важных данных, сохранность тайны переписок в электронных ресурсах.

Таким образом, безопасность достигается принятием мер по обеспечению конфиденциальности и целостности информации, а также доступности и целостности элементов и ресурсов системы.

Субъектом отношений, связанных с использованием информационных систем выступает доступность, целостность, конфиденциальность информации. А объектами – сети и программное обеспечение, информационные ресурсы, средства вычислительной техники и другое. Целью защиты информации является противодействие угрозам. [1, с. 116]

Также система защиты информации должна иметь определенные виды собственного обеспечения: информационное обеспечение, организационное, правовое и аппаратное.

1.2. Виды угроз, средства и методы защиты от них.

Угроза безопасности информации - это потенциальное нарушение состояния защищенности информации.

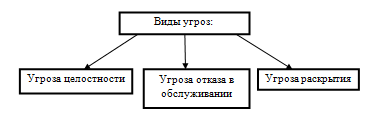

Рисунок 1. Виды угроз.

На рисунке 1 представлены угрозы информационной безопасности, которые хотелось бы рассмотреть более подробно.

Преднамеренная несанкционированная модификация данных, хранящихся, в вычислительной системе или передаваемых из одной в другую системы является угрозой целостности информации.

Угроза отказа в обслуживании – это возможность закрытия доступа к какому-то ресурсу вычислительной системы.

Под угрозой раскрытия понимается возможность того, что информация будет известной тому, кому не нужно её знать.

Различные виды средств защиты информации классифицируют как юридические и технические. [2,с. 15]

Таким образом, по статье 139 части 1 Гражданского кодекса РФ лица, незаконными методами получившие информацию, которая составляет служебную или коммерческую тайну, обязаны возместить причиненные убытки. Такая же обязанность возлагается на работников, разгласивших служебную или коммерческую тайну вопреки трудовому договору, и на контрагентов, сделавших это вопреки гражданско-правовому договору.

Подробнее рассмотрим только технические средства. Они преследуют цели предупреждения таких понятий как:

- несанкционированного копирования информации;

- физической целостности компьютера;

- несанкционированного получения информации;

- несанкционированной модификации компьютера;

Для введения ограничений доступов к файлам и каталогам устанавливается несколько типов прав доступа к информации.

Технические средства защиты информации охватывают пароли и средства криптографической защиты.

Стихийные бедствия, неблагоприятная внешняя среда, катастрофы, политическая нестабильность, ошибки и неисправности программы, компьютерная преступность выступают в качестве потенциальной угрозы безопасности информации. Отсюда, исходя из свойств угрозы, выбираются разнообразные меры противодействия им.

Помимо этого, в зависимости от способа их реализации средства обеспечения информационной безопасности можно разделить на следующие классы методов:

- аппаратные методы, реализующие физическую защиту системы от несанкционированного доступа, аппаратные функции идентификации периферийных терминалов системы и пользователей, режимы подключения сетевых компонентов;

- технологические методы, включающие в себя технологии выполнения сетевого администрирования, мониторинга и аудита безопасности информационных ресурсов и т.д.;

- организационные, т.е. рациональное конфигурирование, организацию и администрирование системы;

- программные, самые распространенные методы защиты информации (различные программы идентификации, пароли защиты, брандмауэры и т.п.). [3, с. 285]

2. Защита информации в автоматизированных системах обработки данных.

Прежде всего, дадим определение автоматизированным системам обработки данных. Автоматизированная система обработки данных – это такая система, которая обеспечивает сбор информации, её обработку и выдает результаты обработки информации человеку для последующего принятия решений или для других целей.

Автоматизированная система обработки данных (АСОД) является составной частью автоматизированных систем управления.

Обширное применение АСОД, связанное с вводом, хранением, обработкой и выводом информации, кроме очевидных выгод несёт с собой и бесчисленные проблемы, наиболее трудной из которых является проблема информационной безопасности. Проблема защиты информации в АСОД в частности происходит из-за постоянного увеличения объема информации, накапливаемой, хранимой и обрабатываемой при помощи компьютеров, скопления в базах данных информации различного значения и принадлежности, расширения круга пользователей, имеющих доступ к ресурсам компьютерной системы, усложнение режима функционирования технических средств, распространения сетевых технологий и т.д.

Поэтому под угрозой информации в АСОД подразумевают возникновения на каком-либо этапе функционирования системы такого явления или события, которое может оказать нежелательное воздействие на информацию.

Сама защита информации в автоматизированных системах обработки данных представляет собой целенаправленный комплекс мероприятий по исключению или ограничению её утечки, искажения или уничтожения.[5 , с. 135]

Результативность защиты информации достигается путем применения средств защиты информации. Под средствами защиты информации понимаются техническое и программное средства или материалы, предназначенные или используемые для защиты информации. На сегодняшний момент на рынке представлено значительное многообразие средств защиты информации, которые условно можно разделить на:

1) средства, обеспечивающие защиту от воздействия программ-вирусов;

2) средства, обеспечивающие разграничение доступа к информации в АСОД;

3) средства, обеспечивающие защиту от утечки информации по различным физическим полям, возникающим в результате работы технических средств автоматизированных систем;

4) материалы, обеспечивающие безопасность хранения, транспортировки носителей информации и защиту от их копирования;

5) средства, обеспечивающие защиту информации при передаче её по каналам связи.

В качестве идентификаторов пользователей применяются, как правило, условные обозначения в идее набора символов. Для аутентификации – применяются пароли.

Также АСОД предусматривает хранение истории, где регистрируются события, связанные с действиями пользователей, к тому же и попытки несанкционированного доступа к защищенным ресурсам и их результат.

Разграничение доступа к информационным ресурсам осуществляется в соответствии с установленными полномочиями, которые устанавливаются с помощью специальных настроек, например, разрешение записи, чтения, создания и т.д.

Хотелось бы отметить, что в системе защиты данных предусматривается наличие загрузки операционной системы с гибких магнитных носителей, которые обеспечивают защиту самих средств от взлома с использованием специальных технологий. Существуют программные и аппаратно-программные воплощения этой защиты, однако, программная реализация не обеспечивает необходимой стойкости.

При передаче информации по каналам связи её защита осуществляется криптографическими методами, которые вероятно обеспечивают наивысшую защиту от несанкционированного доступа к ней. Кроме того, криптография обеспечивает защиту информации от изменения. В целом же, методы криптографической защиты применяются в тех случаях, когда конфиденциальная информация действительно перехвачена. [4, с. 87]

Заключение.

Цель контрольной работы была достигнута путём реализации поставленных задач, а именно мы раскрыли понятие защиты информации, рассмотрели угрозы, их виды, средства и методы защиты, рассмотрели систему автоматизированной обработки данных и наконец, изучили проблемы защиты информации в автоматизированных системах.

Вопросы, связанные с повышением безопасности информационной среды, являются сложными, многосторонними и взаимосвязанными. Они требуют устойчивого, неослабевающего внимания. Развитие информационных технологий требует постоянного приложения усилий по улучшению методов и средств, позволяющих верно оценивать угрозы безопасности информации и адекватно реагировать на них.

Под защитой информации понимается использование всевозможных средств и методов, осуществление мероприятий с целью системного обеспечения надежности передаваемой, хранимой и обрабатываемой информации.

В итоге можно выделить ряд задач, решение которых обеспечивает защиту информации в АСОД:

- защита от перехвата информации при передаче;

- организация доступа только допущенных лиц к информации;

- защита от искажений и ввода ложной информации;

- подтверждение истинности информации.

Эффективное решение проблем защиты информации может быть получено только при помощи криптографических методов, которые позволяют решать главные проблемы защищенной автоматизированной обработки и передачи данных.

Список использованной литературы.

1. Гафнер В.В. Информационная безопасность: Учебное пособие.- Феникс, 2010, - с. 324.

2. Колганов Е.А. Информационная безопасность: Учебное пособие, -2014,- с.147.

3. Сердюк В.А. Организация и технологии защиты информации: обнаружение и предотвращение информационных атак в автоматизированных системах предприятий, - Высшая школа экономики (ВШЭ), - 2011, - с.575.

4. Фороузан Б. А. Криптография и безопасность сетей,- Эком, 2010.- с. 264.

5. Шаньгин В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие.- М.:ИД ФОРУМ, НИЦ ИНФРА – М, 2013, - с.416

Внимание!

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Контрольные работы на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Контрольные работы для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Если Контрольная работа, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.

Похожие работы

- Технические средства зашиты от утечек информации

- Современные методы защиты информации

- Правовое регулирование в сфере защиты информации, государственной и коммерческой тайны

- Защита информации от искажения в условиях естественных помех

- Предметная область информационной безопасности

- Правовое регулирование в сфере защиты информации, государственной и коммерческой тайны

- Защита информации от искажения в условиях естественных помех

- Технические средства защиты от утечки информации

- Защита информации от искажения в условиях естественных помех

- Современные угрозы и каналы утечки информации в компьютерных сетях

- Правовое регулирование в сфере защиты информации, государственной и коммерческой тайны

- Законодательство о защите информации и информатизации государственной тайне

- Технические средства защиты от утечки информации

- Защита информации в экономических информационных системах

![Защита информации [13.05.15]](/files/works_screen/2/56/62.png)