Главная » Бесплатные рефераты » Бесплатные рефераты по информатике »

Криптографические методы защиты информации

Тема: Криптографические методы защиты информации

Раздел: Бесплатные рефераты по информатике

Тип: Курсовая работа | Размер: 323.22K | Скачано: 385 | Добавлен 02.09.11 в 17:47 | Рейтинг: +2 | Еще Курсовые работы

Вуз: ВЗФЭИ

Год и город: Калуга 2010

Оглавление

Введение 3

История развития криптографии 5

Криптографические системы 7

Методы шифрования 10

Шифрование заменой (подстановка) 10

Шифрование методом перестановки 11

Использование криптографических методов в современной жизни 13

Практикум 14

Общая характеристика задачи 14

Алгоритм решения задачи 14

Заключение 18

Список использованной литературы 19

Приложения 20

Введение

Проведение финансовых операций с использованием Интернета, заказ товаров и услуг, использование кредитных карточек, доступ к закрытым информационным ресурсам, передача телефонных разговоров требуют обеспечения соответствующего уровня безопасности.

Конфиденциальная информация, которая передается по сети Интернет, проходит через определенное количество маршрутизаторов и серверов, прежде чем достигнет пункта назначения. Обычно маршрутизаторы не отслеживают проходящие сквозь них потоки информации, но возможность того, что информация может быть перехвачена, существует. Более того, информация может быть изменена и передана адресату в измененном виде. К сожалению, сама архитектура сети Интернет всегда оставляет возможность для недобросовестного пользователя осуществить подобные действия.

Проблемы, возникающие с безопасностью передачи информации при работе в компьютерных сетях, можно разделить на три основных типа:

- перехват информации – целостность информации сохраняется, но ее конфиденциальность нарушена;

- модификация информации – исходное сообщение изменяется либо полностью подменяется другим и отсылается адресату;

- подмена авторства информации. Данная проблема может иметь серьезные последствия. Например, кто-то может послать письмо от вашего имени или Web-сервер может притворяться электронным магазином, принимать заказы, номера кредитных карт, но не высылать никаких товаров.

В соответствии с перечисленными проблемами при обсуждении вопросов безопасности под самим термином «безопасность» подразумевается совокупность трех различных характеристик обеспечивающей безопасность системы:

- Секретность – предотвращение несанкционированного доступа к информации. В случае передачи данных под этим термином обычно понимают предотвращение перехвата информации

- Целостность – состояние данных, при котором они сохраняют свое информационное содержание и однозначность интерпретации в условиях различных воздействий. В частности, в случае передачи данных под целостностью понимается идентичность отправленного и принятого.

- Аутентификация – это процесс распознавания пользователя системы и предоставления ему определенных прав и полномочий. Каждый раз, когда заходит речь о степени или качестве аутентификации, под этим следует понимать степень защищенности системы от посягательств сторонних лиц на эти полномочия.

Среди всего спектра методов защиты данных от нежелательного доступа особое место занимают криптографические методы. Криптографические методы защиты информации – это методы шифрования, они заключаются в таком преобразовании защищаемой информации, при котором по внешнему виду нельзя определить содержание закрытых данных. Криптографической защите специалисты уделяют особое внимание, считая ее наиболее надежной, а для информации, передаваемой по линии связи большой протяженности, – единственным средством защиты информации от хищений.

История развития криптографии

С зарождением человеческой цивилизации возникла необходимость передачи информации одним людям так, чтобы она не становилась известной другим. Сначала люди использовали для передачи сообщений исключительно голос и жесты. С возникновением письменности задача обеспечения секретности и подлинности передаваемых сообщений стала особенно актуальной. Поэтому именно после возникновения письменности появилось искусство тайнописи, искусство «тайно писать» – набор методов, предназначенных для секретной передачи записанных сообщений от одного человека другому.

Человечество изобрело большое число способов секретного письма, например, симпатические чернила, которые исчезают вскоре после написания ими текста или невидимы с самого начала, «растворение» нужной информации в сообщении большего размера с совершенно «посторонним» смыслом, подготовка текста при помощи непонятных знаков. Криптография возникла именно как практическая дисциплина, изучающая и разрабатывающая способы шифрования сообщений, то есть при передаче сообщений – не скрывать сам факт передачи, а сделать сообщение недоступным посторонним. Для этого сообщение должно быть записано так, чтобы с его содержимым не мог ознакомиться никто за исключением самих корреспондентов.

Появление в середине ХХ столетия первых ЭВМ кардинально изменило ситуацию – практическая криптография сделала в своем развитии огромный скачок и термин «криптография» далеко ушел от своего первоначального значения – «тайнопись», «тайное письмо». Сегодня эта дисциплина объединяет методы защиты информационных взаимодействий совершенно различного характера, опирающиеся на преобразование данных по секретным алгоритмам, включая алгоритмы, использующие секретные параметры. Термин «информационное взаимодействие» или «процесс информационного взаимодействия» здесь обозначает такой процесс взаимодействия двух и более субъектов, основным содержанием которого является передача и/или обработка информации. Базовых методов преобразования информации, которыми располагает современная криптография немного, но все они являются «кирпичами» для создания прикладных систем.

На сегодняшний день криптографические методы применяются для идентификации и аутентификации пользователей, защиты каналов передачи данных от навязывания ложных данных, защиты электронных документов от копирования и подделки.

Криптографические системы

Системам шифрования только же лет, сколько и письменному обмену информацией. Обычный подход состоит в том, что к документу применяется некий метод шифрования, основанный на использовании ключа, после чего документ становится недоступен для чтения обычными средствами. Его может прочитать только тот, кто знает ключ.

По характеру использования ключа все криптосистемы можно разделить на два типа: симметричные и несимметричные.

Криптографическая система является симметричной, если в процессе обмена информацией обе стороны используют один и тот же ключ. Каким ключом сообщение шифровалось, тем же ключом оно и дешифруется.

Основной недостаток симметричной системы заключается в том, что, прежде чем начать обмен информацией, стороны должны предварительно обменяться ключами. А для этого нужно либо прямое физическое общение, либо защищенный канал связи. Как видим, проблема не разрешается, а переходит на другой уровень. Если рассмотреть оплату клиентом товара или услуги с помощью кредитной карты, то получается, что торговая фирма должна создать по одному ключу для каждого клиента и каким-то образом передать им эти ключи. Это крайне неудобно. Таким образом, для электронной коммерции методы шифрования, основанные на симметричных ключах, не годятся.

Поэтому в настоящее время в Интернете используют несимметричные криптографические системы, основанные на использовании не одного, а двух ключей. Происходит это следующим образом. Компания для работы с клиентами создает два ключа: один открытый (публичный), а другой закрытый. На самом деле это как бы две «половинки» одного целого ключа, связанные друг с другом.

Ключи устроены таким образом, что сообщение, зашифрованное одной половинкой, можно расшифровать только другой половинкой (не той, которой оно было закодировано). Создав пару ключей, торговая компания широко распространяет открытый ключ и надежно сохраняет закрытый ключ, свою половинку. Публикация открытого ключа может происходить прямой рассылкой через незащищенный канал, например по электронной почте. Еще удобнее выставить открытый ключ на своем (или арендованном) Web-сервере, где его сможет получить каждый желающий.

Если клиент хочет сделать фирме заказ, он возьмет ее публичный ключ и с его помощью закодирует сообщение о заказе и данные о своей кредитной карте. После кодирование это сообщение сможет прочесть только владелец закрытого ключа, то есть фирма. Даже сам отправитель не сможет прочитать собственное сообщение, хотя ему хорошо известно содержание.

Если фирме надо будет отправить клиенту квитанцию о том, что заказ принят, она закодирует ее своим закрытым ключом. Клиент сможет прочитать квитанцию, воспользовавшись имеющимся у него публичным ключом. Он может быть уверен, что квитанцию ему отправила именно эта фирма, поскольку никто больше к закрытому ключу фирмы не имеет.

Защита публичным ключом (впрочем, как и большинство других видов защиты информации) не является абсолютно надежной. Дело в том, что поскольку каждый желающий может получить публичный ключ, то он может изучить алгоритм работы механизма шифрования и попытаться реконструировать закрытый ключ, то есть установить метод расшифровки сообщения. Но количество комбинаций, которое надо проверить при реконструкции закрытого ключа, велико, поэтому это потребует очень много времени. Защиту информации принято считать достаточной, если затраты на ее преодоление превышают ожидаемую ценность самой информации. В этом и состоит принцип достаточной защиты, которым руководствуются при использовании несимметричных систем шифрования данных. Он предполагает, что защита не абсолютна и приемы ее снятия известны, но все же она достаточна для того, чтобы сделать это мероприятие нецелесообразным.

Помимо собственно шифрования сообщений несимметричные криптосистемы позволяют наиболее просто реализовать защиту передаваемых сообщений с помощью электронной цифровой подписи (ЭЦП). Идея использования ЭЦП явилась ответом на растущую потребность замены подписей и печатей в документах на бумаге их электронными аналогами.

Выше была рассмотрена ситуация, как клиент может переслать организации свои конфиденциальные данные (например, номер лицевого счета). Точно так же клиент может общаться с банком, передавая ему распоряжения о перечислении своих средств на счета других лиц и организаций. Ему не надо ездить в банк и стоять в очереди. Все можно сделать, не отходя от компьютера. Однако возникает проблема. Как банк узнает, что распоряжение поступило именно от данного лица, а не от злоумышленника? Эта проблема решается с помощью электронной подписи.

Принцип ее создания заключается в использовании несимметричной системы шифрования. Если надо создать электронную подпись, следует с помощью специальной программы создать два ключа: закрытый и открытый. Открытый ключ передается банку. Теперь если клиенту требуется отправить распоряжение банку на операцию с расчетным счетом, оно кодируется публичным ключом банка, а своя подпись под ним кодируется собственным закрытым ключом. Банк поступает наоборот. Он читает сообщение с помощью своего закрытого ключа, а подпись – с помощью открытого ключа клиента. Если подпись читаема, банк может быть уверен, что поручение отправил именно тот клиент, а не кто-то другой.

Методы шифрования

Большинство современных методов шифрования образуются на основе комбинирования базовых видов шифров: замены (подстановки), перестановки.

Шифрование заменой (подстановка)

Это наиболее простой метод шифрования. Символы шифруемого текста заменяются другими символами, взятыми из одного или нескольких алфавитов. В зависимости от этого подстановка может быть моноалфавитной или полиалфавитной.

Самой простой является моноалфавитная подстановка. Это прямая замена символов шифруемого сообщения другими буквами того же самого или другого алфавита. Таблица замены может иметь вид:

|

Шифруемые символы |

Заменяющие символы |

|

А |

л |

|

Б |

к |

|

В |

т |

|

… |

… |

Однако такой шифр имеет низкую стойкость. Зашифрованный текст имеет те же самые статистические характеристики, что и исходный. Поэтому, используя частотный словарь появления символов в том языке, на котором написано сообщение, и подбирая по частотам появления символы в зашифрованном сообщении, можно восстановить таблицу замены. Для этого требуется лишь достаточно длинный зашифрованный текст, чтобы получить достоверные оценки частот появления символов. Поэтому моноалфавитную подстановку используют лишь в том случае, когда шифруемое сообщение достаточно коротко.

Использование полиалфавитных подстановок повышает стойкость шифра. Для замены символов используется несколько алфавитов, причем смена алфавитов происходит последовательно и циклически. Первый символ заменяется соответствующим символом первого алфавита, второй – из второго и т.д., пока не будут исчерпаны все алфавиты. После этого использование алфавитов повторяется.

Шифрование методом перестановки

Этот метод заключается в том, что символы шифруемого текста переставляются по определенным правилам внутри шифруемого блока символов. Последовательность шифрования можно представить следующим образом:

- Выбирается размер блока шифрования: m строк и n столбцов.

- Выбирается ключ шифра – последовательность из случайной перестановки натурального ряда чисел 1, 2, ..., n. Эта последовательность чисел и будет номерами столбцов.

- Шифруемый текст записывается последовательными строками под числами ключевой последовательности. Получается блок шифрования размером m Ï n.

- Зашифрованный текст выписывается колонками в последовательности возрастания номеров колонок.

- Заполняется новый блок и т.д.

Дешифрование выполняется в следующем порядке:

- Выделяем блок символов размером m Ï n.

- Разбиваем его на n групп по m символов. Эти символы записываем в столбцы таблицы перестановки, причем номер столбца должен совпадать с номером группы в блоке.

- Расшифрованный текст читается по строкам таблицы перестановки.

- Выделяем новый блок символов и т.д.

Например, нужно зашифровать текст «Абсолютно надежной защиты нет».

Выберем блок размером 3Ï10 и ключ 5-7-10-4-1-8-3-6-9-2

Блок имеет вид:

|

5 |

7 |

10 |

4 |

1 |

8 |

3 |

6 |

9 |

2 |

|

А |

б |

с |

о |

л |

ю |

т |

н |

о |

|

|

н |

а |

д |

е |

ж |

н |

о |

й |

|

з |

|

а |

щ |

и |

т |

ы |

|

н |

е |

т |

|

Зашифрованный текст выглядит так:

«лжы з тоноетАнанйебащюн о тсди».

По отдельности методы шифрования используются редко. Особенно эффективными являются комбинированные шифры, когда текст последовательно шифруется двумя или большим числом методов шифрования. Считается, что при этом стойкость шифрования превышает суммарную стойкость в составных шифрах.

Использование криптографических методов в современной жизни

Криптография в прошлом использовалась лишь в военных целях. Однако сейчас, по мере образования информационного общества, криптография становится одним из основных инструментов, обеспечивающих конфиденциальность, доверие, авторизацию, электронные платежи, корпоративную безопасность и бесчисленное множество других важных вещей. Справедливости ради надо отметить, что криптография — не средство от всех бед. Криптографические методы могут помочь обеспечить безопасность, но только на эти методы надеяться не следует. Криптографические методы могут применяться для решений следующих проблем безопасности:

- конфиденциальности передаваемых/хранимых данных

- целостности хранимых и передаваемых данных

- обеспечения подлинности документов

Почему же проблема использования криптографических методов в информационных системах (ИС) стала в настоящий момент особо актуальна? С одной стороны, расширилось использование компьютерных сетей, в частности глобальной сети Интернет, по которым передаются большие объемы информации государственного, военного, коммерческого и частного характера, не допускающего возможность доступа к ней посторонних лиц. С другой стороны, появление новых мощных компьютеров, технологий сетевых и нейронных вычислений сделало возможным дискредитацию кpиптогpафических систем еще недавно считавшихся практически не pаскpываемыми.

Практикум

Общая характеристика задачи

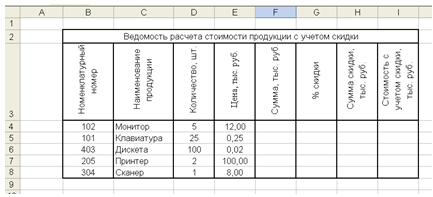

- Построить таблицу по приведенным данным на рис.1

- Рассчитать сумму скидки по каждому наименованию продукции, исходя из того, что процент скидки назначается в зависимости от последней цифры номенклатурного номера: 1 – 5%, 2 – 7%, 3 – 10%, 4 – 15%, 5 – 20%. Для расчета использовать функцию ПРОСМОТР (или ЕСЛИ), а для определения последней цифры номенклатурного номера – функцию ОСТАТ. Результаты вычислений округлить до двух знаков после запятой, используя функцию ОКРУГЛ.

- Сформировать и заполнить ведомость расчета стоимости продукции с учетом скидки.

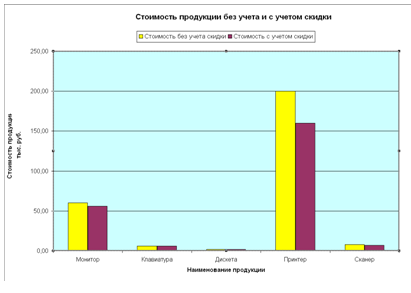

- По данным таблицы построить гистограмму.

|

Номенклатурный номер |

Наименование продукции |

Количество, шт. |

Цена, тыс.руб. |

Сумма, тыс. руб. |

% скидки |

Сумма скидки, тыс. руб. |

Стоимость с учетом скидки, тыс. руб. |

|

102 |

Монитор |

5 |

12,00 |

|

|

|

|

|

101 |

Клавиатура |

25 |

0,25 |

|

|

|

|

|

403 |

Дискета |

100 |

0,02 |

|

|

|

|

|

205 |

Принтер |

2 |

10,00 |

|

|

|

|

|

304 |

Сканер |

1 |

8,00 |

|

|

|

|

Рис.1. Табличные данные ведомости расчета стоимости продукции с учетом скидки

Алгоритм решения задачи

- Запустить табличный процессор MS Excel.

- Создать книгу с именем Стоимость продукции.

- Лист 1 переименовать в лист с названием Ведомость.

- Разработать структуру шаблона таблицы «Ведомость расчета стоимости продукции с учетом скидки» (рис. 2).

|

Колонка электронной таблицы |

Наименование (реквизит) |

Тип данных |

Формат данных |

|

|

длина |

точность |

|||

|

B |

Номенклатурный номер |

числовой |

10 |

|

|

C |

Наименование продукции |

текстовый |

12 |

|

|

D |

Количество, шт. |

числовой |

8 |

|

|

E |

Цена, тыс. руб. |

числовой |

8 |

2 |

|

F |

Сумма, тыс. руб. |

числовой |

8 |

2 |

|

G |

% скидки |

процентный |

8 |

|

|

H |

Сумма скидки, тыс. руб. |

числовой |

8 |

2 |

|

I |

Стоимость с учетом скидки, тыс. руб. |

числовой |

8 |

2 |

Рис. 2. Структура шаблона таблицы «Ведомость расчета стоимости продукции с учетом скидки»

- На рабочем листе Ведомость MS Excel создать таблицу ведомости расчета стоимости продукции с учетом скидки.

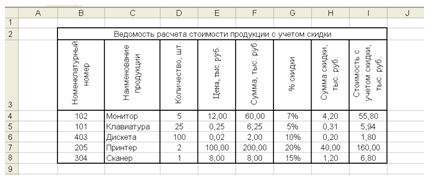

- Заполнить эту таблицу исходными данными (рис. 3)

Рис. 3. Расположение таблицы «Ведомость расчета стоимости продукции с учетом скидки» на рабочем листе Ведомость MS Excel.

- Заполнить графу % скидки следующим образом:

Занести в ячейку G4 формулу:

=ЕСЛИ(ОСТАТ(B4;100)=1;0,05;ЕСЛИ(ОСТАТ(B4;100)=2;0,07;ЕСЛИ(ОСТАТ(B4;100)=3;0,1;ЕСЛИ(ОСТАТ(B4;100)=4;0,15;ЕСЛИ(ОСТАТ(B4;100)=5;0,2;0)))))

Размножить введенную в ячейку G4 формулу для остальных ячеек (с G5 по G8) данной графы.

Таким образом, процент скидки будет зависеть от последней цифры номенклатурного номера.

- Заполнить графу Сумма, тыс. руб. следующим образом:

Занести в ячейку F4 формулу:

=E4*D4

Размножить введенную в ячейку F4 формулу для остальных ячеек данной графы (с F5 по F8).

- Заполнить графу Сумма скидки, тыс. руб. следующим образом:

Занести в ячейку H4 формулу:

=ОКРУГЛ(F4*G4;2)

Размножить введенную в ячейку H4 формулу для остальных ячеек данной графы (с H5 по H8).

Результаты вычислений автоматически будут округлены до двух знаков после запятой.

- Заполнить графу Стоимость с учетом скидки, тыс. руб. следующим образом:

Занести в ячейку I4 формулу:

=F4-H4

Размножить введенную в ячейку I4 формулу для остальных ячеек данной графы (с I5 по I8).

Таким образом, Ведомость расчета стоимости продукции с учетом скидки заполнена (рис. 4).

Рис. 4. Заполненная «Ведомость расчета стоимости продукции с учетом скидки»

- Лист 2 переименовать в лист с названием Гистограмма.

- На рабочем листе Гистограмма MS Excel по данным таблицы построить гистограмму (рис. 5).

Рис. 5. Гистограмма «Стоимость продукции без учета и с учетом скидки»

Заключение

В теоретической части курсовой работы была раскрыта тема «Криптографические методы защиты информации и их использование при работе в сети». В связи с этим были рассмотрены проблемы защиты информации, криптографические системы, методы шифрования, использование криптографических методов в современной жизни.

В практическом задании требовалось заполнить ведомость расчета стоимости продукции с учетом скидки и по данным таблицы построить гистограмму. Задача была решена с помощью табличного процессора MS Excel.

Список использованной литературы

- Евсюков В.В. Экономическая информатика: Учеб. пособ. Тула: Издательство "Гриф и К", 2003. – 371 с.

- Экономическая информатика. Учебник / Под ред. В.П.Косарева. 2-е изд., перераб. и доп. М.: Финансы и статистика, 2005. – 592 с.

- Соболь Б.В. Информатика. Учебник – Ростов н/Д: Феникс, 2006. – 448с.

- Информатика: Учебник. 3-е перераб. изд. / Под ред. Н.В.Макаровой. М.: Финансы и статистика, 2005. – 479 с.

- Информатика для юристов и экономистов / Под ред. С.В.Симоновича СПб.: Питер, 2006. – 614 с.

- Информатика. Базовый курс. 2-е издание / Под ред. С.В.Симоновича.СПб.: Питер, 2007. – 640 с.

- Козырев А.А. Информатика: Учеб. для вузов. – СПб.: Изд-во Михайлова В.А., 2002. – 511 с.

- Мельников В. Защита информации в компьютерных системах. М.: Финансы и статистика, Электронинформ, 1997. – 384 с.

- Алферов А.П., Зубов А.Ю., Кузьмин А.С., Черемушкин А.В. Основы криптографии: Учеб. пособие. – М.: Гелиос АРВ, 2005. – 445 с.

- Тимофеев П.А. Средства криптографической защиты информации компьютерных систем и сетей. – http://www.egovernment.ru/insec03-2004.php?id=16 (03.11.07)

- Рябко Б.Я. http://www.kim.by/product_info.php?cPath=7_39&product (12.11.07)

- Зубов А.Ю. . – http://www.vasha-kniga.biz/g11000416-2479550.html (12.11.07)

Внимание!

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Курсовые работы на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Курсовые работы для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Если Курсовая работа, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.

![Криптографические методы защиты информации [02.09.11]](/files/works_screen/1/2/16.png)