Главная » Бесплатные рефераты » Бесплатные рефераты по информатике »

Криптографические методы защиты информации

Тема: Криптографические методы защиты информации

Раздел: Бесплатные рефераты по информатике

Тип: Курсовая работа | Размер: 225.02K | Скачано: 575 | Добавлен 06.06.11 в 17:50 | Рейтинг: 0 | Еще Курсовые работы

Оглавление

Введение 2

1. Теоретическая часть 5

1.1. Основные понятия и определения 5

1.2 Классификация криптографических методов защиты 7

1.3 Характеристика криптографических методов защиты 9

Заключение 15

Введение 17

2. Практическая часть 18

2.1 Общая характеристика задачи 18

2.2 Описание алгоритма решения задачи 19

Список литературы 23

Введение

Проблема защиты информации путем ее преобразования, исключающего ее прочтение посторонним лицом, волновала человеческий ум ещё с самых давних времен.

Первые криптосистемы встречаются уже в начале нашей эры. Так, Цезарь в своей переписке использовал уже более менее систематический шифр, получивший его имя. Он использовал его для секретной переписки со своими генералами. Применительно к современному русскому языку суть шифра Цезаря состояла в следующем: выписывался алфавит: А, Б, В, Г, Д, Е,...,; затем под ним выписывался тот же алфавит, но со сдвигом на 3 буквы влево т.е. при зашифровке буква А заменялась буквой Г, Б заменялась на Д, В-Е и так далее.

Бурное развитие криптографические системы получили в годы первой и второй мировых войн. Основными средствами передачи информации в эти времена были электромеханические и электронные устройства. Это преобразило всю криптографию, поскольку расширились возможности доступа к шифрованному тексту и появились возможности влияния на открытый текст. Между мировыми войнами появляются во всех ведущих странах электромеханические шифраторы. Например, немецким инженером Артуром Шербиусом была изобретена и запатентована шифровальная электромеханическая машина «Энигма».

Таким образом, появление в эти года вычислительных средств ускорило разработку и совершенствование криптографических методов.

Криптография в наши дни повсюду. Большинство пользователей каждый день извлекают из неё пользу, даже если делают это не осознанно.

Например, банковские карточки, которыми пользуется почти каждый из нас. Раньше карточки были только магнитными и держались на магнитной неподделываемости. Потом появились интеллектуальные карточки, в них вшит процессор, который выполняет криптографические функции.

Почему же проблема использования криптографических методов в информационных системах стала в настоящий момент особо актуальна?

Во-первых, расширилось использование компьютерных сетей, в частности глобальной сети Internet, по которым передаются большие объемы информации государственного, военного, коммерческого и частного характера, не допускающего возможность доступа к ней посторонних лиц.

Во-вторых, появление новых мощных компьютеров, технологий сетевых и нейронных вычислений сделало возможным дискредитацию криптографических систем еще недавно считавшихся практически не раскрываемыми.

В заключение хотелось бы сказать два слова о будущем криптографии. Ее роль будет возрастать в связи с расширением ее областей приложения (цифровая подпись, аутентификация и подтверждение подлинности и целостности электронных документов, безопасность электронного бизнеса, защита информации, передаваемой через Интернет и др.). Знакомство с криптографией потребуется каждому пользователю электронных средств обмена информацией, поэтому криптография в будущем станет "третьей грамотностью" наравне со "второй грамотностью" - владением компьютером и информационными технологиями.

В практической части решается задача по расчету стоимости продукции с учетом скидки. В практической части приводится название задачи, условие задачи, цель решения задачи, место решения задачи, алгоритм решения задачи.

1. Производятся следующие расчеты:

– суммы стоимости продукции

– % скидки

– суммы скидки

– стоимости продукции с учетом скидки

2. Расположение таблиц с расчетами на листе Excel

3. Динамика изменения стоимости продукции

Характеристика ПК:

Модель микропроцессора Intel (R) Core (TM) 2 Quad CPU 2.5 GHz

Объем оперативной памяти 3.19 ГБ ОЗУ

Объем жесткого диска 1Тб

Устройство DVD/CD-RW

Для выполнения работы использовались программы:

Текстовый редактор MC Word 2003

Табличный процессор MC Excel 2003

1. Теоретическая часть

1.1. Основные понятия и определения

Защита данных с помощью шифрования – одно из возможных решений проблемы безопасности. Зашифрованные данные становятся доступными только тем, кто знает, как их расшифровать, и поэтому похищение зашифрованных данных абсолютно бессмысленно для несанкционированных пользователей.

Наукой, изучающей математические методы защиты информации путем ее преобразования, является криптология. Криптология разделяется на два направления – криптографию и криптоанализ. Криптография изучает методы преобразования информации, обеспечивающие ее конфиденциальность и аутентичность. Под конфиденциальностью понимают невозможность получения информации из преобразованного массива без знания дополнительной информации (ключа).

Аутентичность информации состоит в подлинности авторства и целостности.

Криптоанализ объединяет математические методы нарушения конфиденциальности и аутентичности информации без знания ключей. Существует ряд смежных, но не входящих в криптологию отраслей знания. Так обеспечением скрытности информации в информационных массивах занимается стеганография. Обеспечение целостности информации в условиях случайного воздействия находится в ведении теории помехоустойчивого кодирования. Наконец, смежной областью по отношению к криптологии являются математические методы сжатия информации.

Терминология. Итак, криптография дает возможность преобразовать информацию таким образом, что ее прочтение (восстановление) возможно только при знании ключа.

В качестве информации, подлежащей шифрованию и дешифрованию, будут рассматривать тексты, построенные на некотором алфавите. Под этими терминами будем понимать следующее.

Алфавит – конечное множество используемых для кодирования информации знаков.

Текст (сообщение) – упорядоченный набор из элементов алфавита. В качестве примеров алфавитов, используемых в современных ИС, можно привести следующие:

алфавит Z33 – 32 буквы русского алфавита (исключая «ё») и пробел;

алфавит Z256 – символы, входящие в стандартные коды ASCII и КОИ-8;

двоичный алфавит – Z2 = {0, 1};

восьмеричный или шестнадцатеричный алфавит.

Шифрование - преобразовательный процесс: исходный текст, который носит также название открытого текста, заменяется шифрованным текстом.

Дешифрование - обратный шифрованию процесс. На основе ключа шифрованный текст преобразуется в исходный. [1]

Ключ - информация, необходимая для беспрепятственного шифрования и дешифрования текстов.

Криптостойкостью называется характеристика шифра, определяющая его стойкость к дешифрованию без знания ключа.

Криптографические методы защиты информации - это специальные методы шифрования, кодирования или иного преобразования информации, в результате которого ее содержание становится недоступным без предъявления ключа криптограммы обратного преобразования. [4; С.249-252]

1.2 Классификация криптографических методов защиты

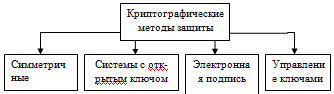

Современные криптографические методы защиты включают в себя (Рис.3):

- симметричные криптосистемы (криптосистемы с секретным ключом),

- системы электронной подписи,

- управление ключами.

По характеру использования ключа известные криптосистемы можно разделить на два типа: симметричные и системы с открытым ключом.

В симметричных криптосистемах для шифрования, и для дешифрования используется один и тот же ключ.

В системах с открытым ключом используются два ключа - открытый и закрытый, которые математически связаны друг с другом. Информация шифруется с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого ключа, известного только получателю сообщения.

Термин управление ключами относятся к процессам системы обработки информации, содержанием которых является составление и распределение ключей между пользователями.

Электронной (цифровой) подписью называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения.

Рис.3. – Схема криптографических методов защиты

Основными направлениями использования криптографических методов являются:

1) передача конфиденциальной информации по каналам связи (например, электронная почта)

2) установление подлинности передаваемых сообщений, хранение информации (документов, баз данных) на носителях в зашифрованном виде.[3]

1.3 Характеристика криптографических методов защиты

Дадим более подробную характеристику криптографических методов защиты.

1) Симметричные криптосистемы.

Все многообразие существующих криптографических методов можно свести к следующим классам преобразований (Рис. 4):

Рис.4. – Классы преобразований симметричных криптосистем

Моно- и многоалфавитные подстановки.

Наиболее простой вид преобразований, заключающийся в замене символов исходного текста на другие (того же алфавита) по более или менее сложному правилу. Для обеспечения высокой криптостойкости требуется использование больших ключей.

Перестановки.

Также несложный метод криптографического преобразования. Используется как правило в сочетании с другими методами.

Гаммирование.

Этот метод заключается в наложении на исходный текст некоторой псевдослучайной последовательности, генерируемой на основе ключа.

Блочные шифры.

Представляют собой последовательность (с возможным повторением и чередованием) основных методов преобразования, применяемую к блоку (части) шифруемого текста. Блочные шифры на практике встречаются чаще, чем “чистые” преобразования того или иного класса в силу их более высокой криптостойкости. Российский и американский стандарты шифрования основаны именно на этом классе шифров.[5]

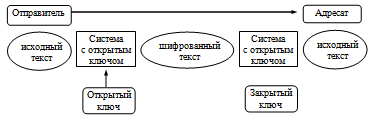

2) Системы с открытым ключом. (Рис.5)

Как бы ни были сложны и надежны криптографические системы - их слабое место при практической реализации - проблема распределения ключей. Для того, чтобы был возможен обмен конфиденциальной информацией между двумя субъектами ИС, ключ должен быть сгенерирован одним из них, а затем каким-то образом опять же в конфиденциальном порядке передан другому. Т.е. в общем случае для передачи ключа опять же требуется использование какой-то криптосистемы.

Для решения этой проблемы на основе результатов, полученных классической и современной алгеброй, были предложены системы с открытым ключом.

Суть их состоит в том, что каждым адресатом ИС генерируются два ключа, связанные между собой по определенному правилу. Один ключ объявляется открытым, а другой закрытым. Открытый ключ публикуется и доступен любому, кто желает послать сообщение адресату. Секретный ключ сохраняется в тайне.

Исходный текст шифруется открытым ключом адресата и передается ему. Зашифрованный текст, в принципе, не может быть расшифрован тем же открытым ключом. Дешифрование сообщение возможно только с использованием закрытого ключа, который известен только самому адресату.

Рис.5. – Реализация процедуры шифрования с открытым ключом

Криптографические системы с открытым ключом используют так называемые необратимые или односторонние функции, которые обладают следующим свойством: при заданном значении x относительно просто вычислить значение f(x), однако если y=f(x), то нет простого пути для вычисления значения x.

Множество классов необратимых функций и порождает все разнообразие систем с открытым ключом. Однако не всякая необратимая функция годится для использования в реальных ИС.

В самом определении необратимости присутствует неопределенность. Под необратимостью понимается не теоретическая необратимость, а практическая невозможность вычислить обратное значение, используя современные вычислительные средства, за обозримый интервал времени.

Поэтому, чтобы гарантировать надежную защиту информации, к системам с открытым ключом (СОК) предъявляются два важных и очевидных требования:

1. Преобразование исходного текста должно быть необратимым и исключать его восстановление на основе открытого ключа.

2. Определение закрытого ключа на основе открытого также должно быть невозможным на современном технологическом уровне. При этом желательна точная нижняя оценка сложности (количества операций) раскрытия шифра.

Алгоритмы шифрования с открытым ключом получили широкое распространение в современных информационных системах.

3) Электронная подпись.

В конце обычного письма или документа исполнитель или ответственное лицо обычно ставит свою подпись. Подобное действие обычно преследует две цели:

получатель имеет возможность убедиться в истинности письма, сличив подпись с имеющимся у него образцом.

личная подпись является юридическим гарантом авторства документа. Последний аспект особенно важен при заключении разного рода торговых сделок, составлении доверенностей, обязательств и т.д.

Если подделать подпись человека на бумаге весьма непросто, а установить авторство подписи современными криминалистическими методами - техническая деталь, то с подписью электронной дело обстоит иначе. Подделать цепочку битов, просто ее скопировав, или незаметно внести нелегальные исправления в документ сможет любой пользователь.

С широким распространением в современном мире электронных форм документов (в том числе и конфиденциальных) и средств их обработки особо актуальной стала проблема установления подлинности и авторства безбумажной документации.

В разделе криптографических систем с открытым ключом было показано, что при всех преимуществах современных систем шифрования они не позволяют обеспечить аутентификацию данных. Поэтому средства аутентификации должны использоваться в комплексе и криптографическими алгоритмами.[2]

4) Управление ключами.

Кроме выбора подходящей для конкретной ИС криптографической системы, важная проблема - управление ключами. Как бы ни была сложна и надежна сама криптосистема, она основана на использовании ключей. Если для обеспечения конфиденциального обмена информацией между двумя пользователями процесс обмена ключами тривиален, то в ИС, где количество пользователей составляет десятки и сотни управление ключами - серьезная проблема.

Под ключевой информацией понимается совокупность всех действующих в ИС ключей. Если не обеспечено достаточно надежное управление ключевой информацией, то, завладев ею, злоумышленник получает неограниченный доступ ко всей информации.

Управление ключами - информационный процесс, включающий в себя три элемента:

- генерацию ключей;

- накопление ключей;

- распределение ключей.

Рассмотрим, как они должны быть реализованы для того, чтобы обеспечить безопасность ключевой информации в ИС.

Генерация ключей. В самом начале разговора о криптографических методах было сказано, что не стоит использовать неслучайные ключи с целью легкости их запоминания. В серьезных ИС используются специальные аппаратные и программные методы генерации случайных ключей. Как правило используют датчики ПСЧ. Однако степень случайности их генерации должна быть достаточно высоким. Идеальным генераторами являются устройства на основе “натуральных” случайных процессов. Например, появились серийные образцы генерации ключей на основе белого радиошума. Другим случайным математическим объектом являются десятичные знаки иррациональных чисел, например p или е, которые вычисляются с помощью стандартных математических методов. В ИС со средними требованиями защищенности вполне приемлемы программные генераторы ключей, которые вычисляют ПСЧ как сложную функцию от текущего времени и (или) числа, введенного пользователем.

Накопление ключей. Под накоплением ключей понимается организация их хранения, учета и удаления. Поскольку ключ является самым привлекательным для злоумышленника объектом, открывающим ему путь к конфиденциальной информации, то вопросам накопления ключей следует уделять особое внимание.

Секретные ключи никогда не должны записываться в явном виде на носителе, который может быть считан или скопирован.

В достаточно сложной ИС один пользователь может работать с большим объемом ключевой информации, и иногда даже возникает необходимость организации мини-баз данных по ключевой информации. Такие базы данных отвечают за принятие, хранение, учет и удаление используемых ключей.

Итак, каждая информация об используемых ключах должна храниться в зашифрованном виде. Ключи, зашифровывающие ключевую информацию называются мастер-ключами. Желательно, чтобы мастер-ключи каждый пользователь знал наизусть, и не хранил их вообще на каких-либо материальных носителях.

Очень важным условием безопасности информации является периодическое обновление ключевой информации в ИС. При этом переназначаться должны как обычные ключи, так и мастер-ключи. В особо ответственных ИС обновление ключевой информации желательно делать ежедневно.

Вопрос обновления ключевой информации связан и с третьим элементом управления ключами - распределением ключей.

Распределение ключей. Распределение ключей - самый ответственный процесс в управлении ключами. К нему предъявляются два требования:

- оперативность и точность распределения;

- скрытность распределяемых ключей.

В качестве обобщения о распределении ключей следует сказать, что задача управления ключами сводится к поиску такого протокола распределения ключей, который обеспечивал бы:

- возможность отказа от центра распределения ключей;

- взаимное подтверждение подлинности участников сеанса;

- подтверждение достоверности сеанса механизмом запроса-ответа, использование для этого программных или аппаратных средств;

- использование при обмене ключами минимального числа сообщений. [2, С. 127-131]

Заключение

Таким образом, в теоретической части работы мы дали понятия основных терминов используемых в криптографии:

- криптологии, науке, занимающейся преобразованием информации с целью скрытия ее содержания;

- криптографии, науке о принципах, средствах и методах преобразования информации для защиты ее от несанкционированного доступа и искажения;

- криптографическим методам защиты информации – методам шифрования, кодирования или иного преобразования информации, в результате которых ее содержание становится недоступным без предъявления ключа криптограммы обратного преобразования;

- и др.

Так же в работе сделан обзор наиболее распространенных в настоящее время методов криптографической защиты информации:

- симметричные криптосистемы.

Основаны на том, что отправитель и получатель информации используют один и тот же ключ. Этот ключ должен храниться в тайне и передаваться способом, исключающим его перехват.

В данном вопросе разобраны классы преобразований, которые применяются в симметричных криптосистемах: моно - и многоалфавитные подстановки, перестановки, гаммирование, блочные шифры.

-

асимметричные криптосистемы.

Для зашифровывания информации используют один ключ (открытый), а для расшифровывания - другой (секретный). Эти ключи различны и не могут быть получены один из другого.

Так же разобран вопрос, касающийся требованиям к данному виду криптосистем для гарантирантии надежной защиты информации.

- системы электронной подписи

Электронная цифровая подпись применяется в тех случаях, когда необходимо подтвердить принадлежность полученных данных либо исключить возможность отрицания авторства адресантом. Также электронная цифровая подпись проверяет целостность данных, но не обеспечивает их конфиденциальность.

- управление ключами.

В данном разделе даны понятия:

1) ключевой информации - совокупность всех действующих в информационной системе ключей

2) управление ключами - информационный процесс, включающий в себя три элемента:

- генерацию ключей;

- накопление ключей;

- распределение ключей.

Рассмотрена реализация каждого из них для обеспечения безопасности ключевой информации в информационной системе.

В заключении, хотелось бы сказать, что современные криптографические методы защиты действительно обеспечивают безопасность на достаточно высоком уровне. Несомненно, что данное направление в будущем будет быстро развиваться с появлением новых коммуникационных аппаратно-программных средств.

Однако надо отметить, что на пути реализации эффективной защиты информации существует множество технологических трудностей. Поскольку соответствующие аппаратно-программные средства стремительно развиваются, это позволяет рассчитывать на появление новых решений, которые будут лишены существующих недостатков.

Введение

В практической части работы мы работаем с табличным процессором MS Excel. С его помощью решается задача по расчету стоимости товара с учетом скидки. Так же в данной части работы приводится общая характеристика задачи, где указывается название задачи, её условие и цель решения, место решения задачи и алгоритм её решения.

В процессе работы производятся следующие расчеты, подтвержденные скриншотами:

суммы стоимости товара;

% скидки;

суммы скидки;

стоимости товара с учетом скидки.

По данным, полученным в конце работы, мы должны построить гистограмму, которая будет отражать динамику изменения цен на товары с учетом скидки и без неё.

В итоге работы мы убедимся, что табличный процессор MS Excel позволяет не только производить расчеты, но и решать сложные экономические задачи в различных сферах деятельности.

2. Практическая часть

2.1 Общая характеристика задачи

1) Название экономической задачи: Расчет стоимости продукции

2) Условия задачи:

- Построить таблицу по приведенным данным;

- Рассчитать сумму скидки по каждому наименованию продукции, исходя из того, что процент скидки назначается в зависимости от последней цифры номенклатурного номера: 1 - 5%, 2 – 7%, 3 – 10%, 4 – 15%, 5 – 20%. Для расчета использовать функцию ПРОСМОТР (или ЕСЛИ), а для определения последней цифры номенклатурного номера – функцию ОСТАТ. Результаты вычислений округлить до двух знаков после запятой, используя функцию ОКРУГЛ;

- Сформировать и заполнить ведомость расчета стоимости продукции с учетом скидки;

- По данным таблицы построить гистограмму.

3) Цель задачи:

- рассчитать сумму скидки по каждому наименованию продукции;

-рассчитать стоимость продукции с учетом скидки.

4) Расчетом стоимости продукции занимается бухгалтерия организации.

2.2 Описание алгоритма решения задачи смотрите в файле!

Список литературы

1. Баричев С. Криптография без секретов —

http://www.masters.donntu.edu.ua/2006/fvti/ulyanov/library/cryptobook.htm (18.12.2010)

2.Крысин А.В. Информационная безопасность. Практическое руководство — М.: СПАРРК, К.:ВЕК+, 2003. — 320с.

3. Лясин Д.Н., Саньков С.Г. Методы и средства защиты компьютерной информации — http://zo.volpi.ru/education/zki/index.php?man=1&page=9 (22.12.2010)

4. Основы информационной безопасности. Учебное пособие для вузов./ Е.Б. Белов, В.П. Лось, В.Р. Мещеряков, А.А. Шелупанов. — М.: Горячая линия — Телеком, 2006. — 554с.

5.Соколов А., Хвостовец А.: Молдавская Экономическая Академия, гр. CIB-213 — http://security.ase.md/publ/ru/pubru96/ (20.12.2010)

Внимание!

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Курсовые работы на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Курсовые работы для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Если Курсовая работа, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.

![Криптографические методы защиты информации [06.06.11]](/files/works_screen/1/1/24.png)