Главная » Бесплатные рефераты » Бесплатные рефераты по вычислительным системам, сетям и телекоммуникациям »

Контрольная по Вычислительным системам Вариант №1

Тема: Контрольная по Вычислительным системам Вариант №1

Раздел: Бесплатные рефераты по вычислительным системам, сетям и телекоммуникациям

Тип: Контрольная работа | Размер: 4.38M | Скачано: 369 | Добавлен 24.09.16 в 16:42 | Рейтинг: 0 | Еще Контрольные работы

Содержание

Оценочный лист 2

Задание 1 3

Задание 2 8

Список используемой литературы 14

Оценочный лист

|

Бурова Светлана Владимировна |

||

|

Задание 1 |

||

|

Критерии оценки задания |

Max балл |

Факт. балл |

|

Полностью раскрыта теоретическая тема |

15 |

|

|

Теоретический материал снабжен примерами |

10 |

|

|

Теоретический материал проиллюстрирован |

10 |

|

|

Задание 2 |

||

|

Приведены расчеты количества адресов в подсетях и методы расчета |

25 |

|

|

Проведена настройка маршрутизатора в сети |

25 |

|

|

Прочие критерии оценки контрольной работы |

Max балл |

Факт. балл |

|

Степень соответствия контрольной работы требованиям оформления. |

10 |

|

|

Наличие файлов решения контрольной работы на внешнем носителе. |

5 |

|

|

Суммарный балл |

100 |

|

|

Мануйлов Николай Николаевич |

|

|

Задание 1. Применение ПО анализа сетевого трафика в ЛВС.

Мониторинг трафика жизненно важен для эффективного управления сетью. Он является источником информации о функционировании корпоративных приложений, которая учитывается при распределении средств, планировании вычислительных мощностей, определении и локализации отказов, решении вопросов безопасности.

В недалеком прошлом мониторинг трафика был относительно простой задачей. Как правило, компьютеры объединялись в сеть на основе шинной топологии, т. е. имели разделяемую среду передачи. Это позволяло подсоединить к сети единственное устройство, с помощью которого можно было следить за всем трафиком. Однако требования к повышению пропускной способности сети и развитие технологий коммутации пакетов, вызвавшее падение цен на коммутаторы и маршрутизаторы, обусловили быстрый переход от разделяемой среды передачи к высокосегментированным топологиям. Общий трафик уже нельзя увидеть из одной точки. Для получения полной картины требуется выполнять мониторинг каждого порта. Использование соединений типа «точка-точка» делает неудобным подключение приборов, да и понадобилось бы слишком большое их число для прослушивания всех портов, что превращается в чересчур дорогостоящую задачу. Вдобавок сами коммутаторы и маршрутизаторы имеют сложную архитектуру, и скорость обработки и передачи пакетов становится важным фактором, определяющим производительность сети.

Одной из актуальных научных задач в настоящее время является анализ (и дальнейшее прогнозирование) самоподобной структуры трафика в современных мультисервисных сетях. Для решения этой задачи необходим сбор и последующий анализ разнообразной статистики (скорость, объемы переданных данных и т.д.) в действующих сетях. Сбор такой статистики в том или ином виде возможен различными программными средствами. Однако существует набор дополнительных параметров и настроек, которые оказываются весьма важными при практическом использовании различных средств.

Снифферы.

Анализатор трафика, или сниффер — сетевой анализатор трафика, программа или программно-аппаратное устройство, предназначенное для перехвата и последующего анализа, либо только анализа сетевого трафика, предназначенного для других узлов.

Для большинства организаций угроза сниффинга является в значительной степени внутренней угрозой.

В последнее время наметилась тенденция обновления сетевой инфраструктуры, при которой хабы (концентраторы) заменяются на свитчи (коммутаторы). При этом часто приводится довод, что локальная сеть на коммутаторах будет обладать и повышенной безопасностью. Однако, уязвимы и такие сети. Любой, имея ноутбук и соответствующее программное обеспечение, может, подключившись к свободному порту коммутатора, перехватывать пакеты передаваемые от одного компьютера к другому.

Утилиты для сниффинга появились с первых дней появления самих локальных сетей и предназначались для облегчения сетевого администрирования. Однако в соответствующих руках эти утилиты - снифферы - стали мощным инструментом хакеров, позволяющие перехватывать пароли и другую информацию, передаваемую по локальной сети.

Традиционно снифферы считаются довольно сложными утилитами, требующими определенного умения для работы с ними, зачастую еще и с непростыми руководствами. Все это изменилось в последние несколько лет, когда появились и стали широко применяться легкие в использовании специализированные снифферы паролей. Многие из этих утилит нового поколения свободно доступны в Интернет. Имея встроенную базу данных, позволяющую понимать многие сетевые протоколы, снифферы фильтруют сетевой трафик на лету, выделяя только требуемую информацию (такую как связку usernames - passwords).

Перехват трафика может осуществляться:

· обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

· подключением сниффера в разрыв канала;

· ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер;

· через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

· через атаку на канальном (MAC-spoofing) или сетевом уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Сниффинг в локальной сети без коммутаторов - хорошо проработанная технология. Большое количество коммерческих и некоммерческих утилит делает возможным прослушивание сетевого трафика и извлечение необходимой информации. Идея заключается в том, что для прослушивания сетевого трафика, сетевая карта компьютера переводится в специальный режим "promisc mode". После этого весь сетевой трафик (несмотря на его предназначение), достигший сетевой карты, может быть доступен снифферу.

В локальной сети с коммутаторами для прослушивания сетевого трафика потребуется больше изобретательности, поскольку коммутатор направляет только тот трафик, который предназначен для конкретного компьютера. Однако существует ряд технологий, которые позволяют преодолеть это ограничение.

Снизить угрозу сниффинга пакетов можно с помощью таких средств как:

· Аутентификация

· Криптография

· Антиснифферы

· Коммутируемая инфраструктура

Аутентификация — проверка принадлежности субъекту доступа предъявленного им идентификатора; подтверждение подлинности.

Текстовый ввод логина и пароля вовсе не является единственным методом аутентификации. Всё большую популярность набирает аутентификация с помощью электронных сертификатов, пластиковых карт и биометрических устройств, например, сканеров радужной оболочки глаза, отпечатков пальцев или ладони.

Антиснифферы — это работающие в сети аппаратные или программные средства, которые помогают распознать снифферы. Они измеряют время реагирования хостов и определяют, не приходится ли хостам обрабатывать «лишний» трафик. Антиснифферы не могут полностью ликвидировать угрозу сниффинга, но они очень важны при построении комплексной системы защиты. Однако наиболее эффективной мерой, по мнению ряда специалистов, будет просто сделать работу снифферов бессмысленной. Для этого достаточно защитить передаваемые по каналу связи данные современными методами криптографии. В результате хакер перехватит не сообщение, а зашифрованный текст, то есть непонятную для него последовательность битов.

Все программные снифферы можно условно разделить на две категории: снифферы, поддерживающие запуск из командной строки, и снифферы, имеющие графический интерфейс. При этом отметим, что существуют снифферы, которые объединяют в себе обе эти возможности. Кроме того, снифферы отличаются друг от друга протоколами, которые они поддерживают, глубиной анализа перехваченных пакетов, возможностями по настройке фильтров, а также возможностью совместимости с другими программами.

Обычно окно любого сниффера с графическим интерфейсом состоит их трех областей. В первой из них отображаются итоговые данные перехваченных пакетов. Обычно в этой области отображается минимум полей, а именно: время перехвата пакета; IP-адреса отправителя и получателя пакета; MAC-адреса отправителя и получателя пакета, исходные и целевые адреса портов; тип протокола (сетевой, транспортный или прикладного уровня); некоторая суммарная информация о перехваченных данных. Во второй области выводится статистическая информация об отдельном выбранном пакете, и, наконец, в третьей области пакет представлен в шестнадцатеричном виде или в символьной форме — ASCII.

Практически все пакетные снифферы позволяют производить анализ декодированных пакетов (именно поэтому пакетные снифферы также называют пакетными анализаторами, или протокольными анализаторами). Сниффер распределяет перехваченные пакеты по уровням и протоколам. Некоторые анализаторы пакетов способны распознавать протокол и отображать перехваченную информацию. Этот тип информации обычно отображается во второй области окна сниффера. К примеру, любой сниффер способен распознавать протокол TCP, а продвинутые снифферы умеют определять, каким приложением порожден данный трафик. Большинство анализаторов протоколов распознают свыше 500 различных протоколов и умеют описывать и декодировать их по именам. Чем больше информации в состоянии декодировать и представить на экране сниффер, тем меньше придется декодировать вручную.

Одна из проблем, с которой могут сталкиваться анализаторы пакетов, — невозможность корректной идентификации протокола, использующего порт, отличный от порта по умолчанию. К примеру, с целью повышения безопасности некоторые известные приложения могут настраиваться на применение портов, отличных от портов по умолчанию. Так, вместо традиционного порта 80, зарезервированного для web-сервера, данный сервер можно принудительно перенастроить на порт 8088 или на любой другой. Некоторые анализаторы пакетов в подобной ситуации не способны корректно определить протокол и отображают лишь информацию о протоколе нижнего уровня (TCP или UDP).

Существуют программные снифферы, к которым в качестве плагинов или встроенных модулей прилагаются программные аналитические модули, позволяющие создавать отчеты с полезной аналитической информацией о перехваченном трафике.

Другая характерная черта большинства программных анализаторов пакетов — возможность настройки фильтров до и после захвата трафика. Фильтры выделяют из общего трафика определенные пакеты по заданному критерию, что позволяет при анализе трафика избавиться от лишней информации.

Задание 2.

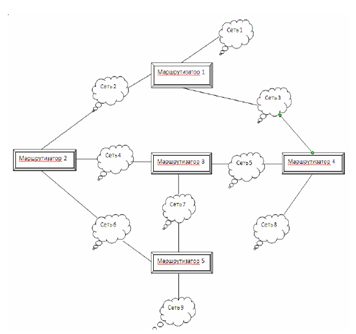

Настройка маршрутизаторов в ЛВС. В локальной сети, состоящей из девяти подсетей и пяти маршрутизаторов (рис. 1), один из маршрутизаторов вышел из строя. Требуется: 1. рассчитать количество адресов в смежных с маршрутизатором сетях; 2. настроить компьютер для работы в качестве маршрутизатора.

Рис. 1. Структура и топология сети.

Настройку маршрутизатора необходимо в производить на гостевой операционной системы виртуальной машины, например, VirtualBox.

Выбор префикса для подсети:

|

Вариант |

Префикс для сети |

||||||||

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

|

|

1 |

26 |

25 |

30 |

27 |

27 |

30 |

24 |

27 |

25 |

Выбор адресов подсетей для контрольной работы:

|

Первая Буква фамилии |

Сеть 1 |

Сеть 2 |

Сеть 3 |

Сеть 4 |

Сеть 5 |

Сеть 6 |

Сеть 7 |

Сеть 8 |

Сеть 9 |

|

Б |

61 |

237 |

38 |

50 |

137 |

146 |

69 |

98 |

62 |

Выбор маршрутизатора для контрольной работы:

Вариант 1 – Маршрутизатор 1.

Выпишем все адреса подсетей и соответствующие им, по заданию, префиксы, первые два октета адресов всех подсетей – 192.168.:

Сеть 1: 192.168.61.0/26

Сеть 2: 192.168.237.0/25

Сеть 3: 192.168.38.0/30

Сеть 4: 192.168.50.0/ 27

Сеть 5: 192.168.137.0/27

Сеть 6: 192.168.146.0/30

Сеть 7: 192.168.69.0/24

Сеть 8: 192.168.98.0/27

Сеть 9: 192.168.62.0/25

Так как по заданию 1 варианта маршрутизатор, который требуется настроить №1 , то обращаясь к рис.1 выбираем только нужные сети, это сеть 1, сеть 2, сеть 3.

С помощью перевода в двоичную систему адреса сети и подставляя маску для каждой сети, получаем адреса:

Сеть 1: 192.168.61.63

Сеть 2: 192.168.237.127

Сеть 3: 192.168.38.3

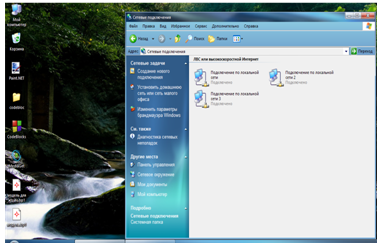

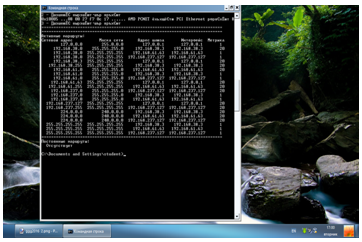

Запускаем программу VirtualBox. Изменяем свойства трех адаптеров и запускаем их.

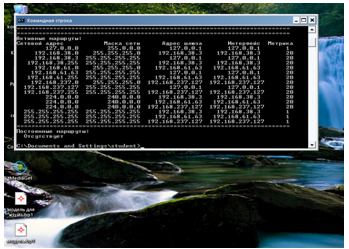

Далее открываем командную строку и для того чтобы увидеть текущую таблицу маршрутизации, в командной строке вводим route print.

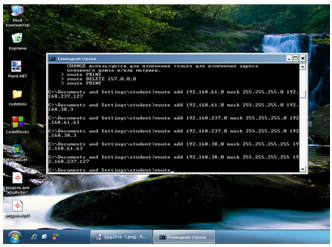

Далее в командной строке вводим все маршруты, которые были

признаны наикратчайшими до всех подсетей, используя команду

route add … .

Схема передачи пакетов между адаптерами.

После ввода всех маршрутов смотрим итоговую таблицу маршрутизации. Вводим команду route print.

Включаем маршрутизацию между сетевыми интерфейсами. Для

этого в редакторе реестра меняем параметр IPEnableRouter в ветви

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters с 0 на 1. Сохраняем состояние виртуальной машины.

Список используемой литературы

1. Калинин И.А., Самылкина Н.Н. Основы информационной безопасности в телекоммуникационных сетях. 2009 г. Издательство: Интеллект-Центр

2. Советов Б. Я. Информационные технологии: Учеб. для вузов/Б. Я. Советов, В. В. Цехановский. — 3-е изд., стер. — М.: Высш. шк., 2006

3. Сайт http://compress.ru/

4. Сайт http://www.softportal.com/

5. www.polyset.ru/GOST/all-doc/GOST/GOST-R-50922-96/

Внимание!

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Контрольные работы на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Контрольные работы для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Если Контрольная работа, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.

![Контрольная по Вычислительным системам Вариант №1 [24.09.16]](/files/works_screen/3/9/81.png)